SSL证书在保护组织的Web通信安全方面发挥着至关重要的作用。最近的趋势表明,在增强安全性诉求的推动下,SSL证书有效期逐渐缩短。这一变化需要组织耗费更多的时间和资源来进行证书更新工作,为了降低潜在风险并简化流程,自动化证书管理环境 (ACME) 提供了关键性的支持。

挑战:不可逆的证书有效期缩短趋势

2023年初,Google提议将SSL/TLS证书(简称SSL证书)的有效期限制为90天,虽然这一倡议实施的日期尚不清晰,但这一提案是未来变化的明确信号。

人们确信,SSL证书的有效期缩短已是一个不可逆的趋势。

国内头部云厂商纷纷行动:在前不久,阿里云宣布对免费领取的SSL证书有效期统一变更为3个月。

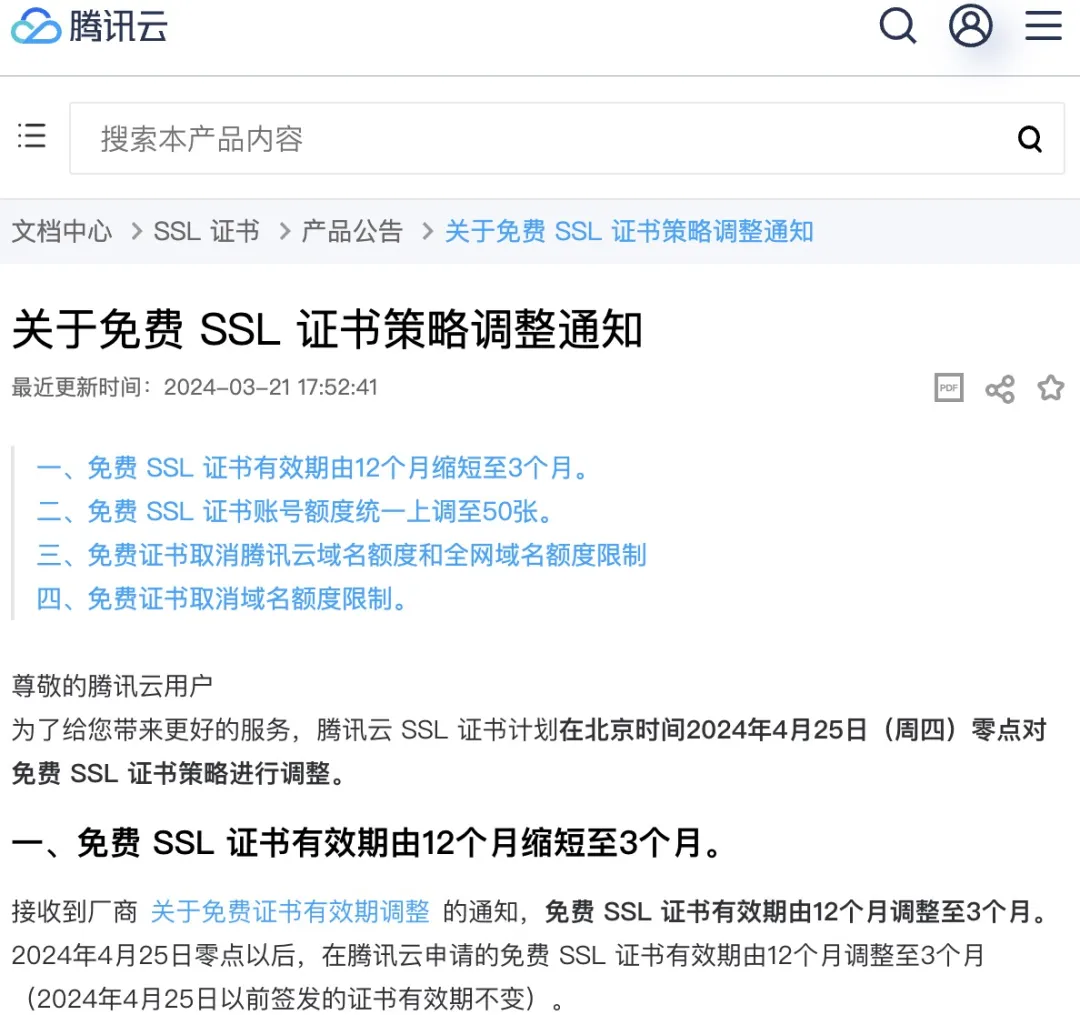

腾讯云也宣布对免费SSL证书策略进行调整:2024年4月25日以后有效期由12个月缩短至3个月。

此外,华为云也表示创建和签发的免费测试证书有效期将改为3个月。“步调一致”的云厂商用事实表明,“SSL证书有效期将不断缩短”并非是遥不可及的口号。

行业为什么要计划缩短证书有效期?

那么,为什么以Google为首的WebPKI生态要计划缩短SSL证书的有效期呢?

许多专家一致认为,增加证书续订频率是组织朝着更好的网络安全实践迈出的积极一步。

简单来说,通过实施这一更改,组织可以降低遭受网络攻击的风险,并确保始终使用最新的安全措施。

具体来看,主要有以下六个方面:

增强安全性——有效期较短的SSL证书会缩小漏洞窗口。由于受损的证书会更快过期,并且需要定期续订和加密密钥刷新,因此即使在证书受损的情况下,影响也会降至最低。

增强一致性——较短有效期的SSL证书可以激励公司遵守行业规范和法律要求。频繁的证书更新可确保安全协议始终保持最新,并有效满足监管要求。

适应性和敏捷性——有效期较短的SSL证书有助于加强面对不断变化的加密标准和安全风险的适应性。无需受限于长期证书承诺,组织可以快速实施新的安全措施和加密技术。

降低潜在安全风险——如果证书有效期较短,则不太可能出现未经授权的证书使用情况。由于证书过期的速度更快,因此它们被恶意使用的机会就会减少,从而改善整体安全状况。

有效的密钥管理——较短的有效期证书使密钥管理程序更加有效。组织可以通过更频繁的更新更频繁地轮换加密密钥,从而减少可能的密钥泄露的影响并提高整体加密安全性。

加强用户信任——简短的有效期证书可以增强用户的信任。频繁的证书更新表明组织采取主动措施来保护敏感数据并表明对安全的承诺。

企业组织面临的挑战有哪些?

当然,尽管较短的证书有效期带来了显着的好处,提供了重要的安全优势,但它也存在缺点,这一转变将大大增加组织必须处理的证书数量,这意味着管理不断轮换的证书群体所需的工作时间和成本预算也会相应增加,组织每年必须投入四倍以上的时间和资源来更新证书。

而这对于依赖人工证书管理流程的组织可谓是“雪上加霜”:

手动证书管理通常包括繁琐的任务,他们必须通过电子表格认真跟踪证书到期日期、手动开启续订流程,并确保及时跨各个域、子域和服务器部署更新的证书。

这些手动流程不仅消耗大量时间,还十分容易出错,可能会导致证书过期、配置错误和违规等问题。

此外,拟议的更改需要更多地关注安全更新和补丁。组织必须保持警惕,及时了解最新的安全漏洞和加密算法,以确保其证书遵循不断发展的最佳实践。

一旦组织管理不善,没有及时跟上更新的步伐,就会面临着SSL证书过期,证书服务中断的糟糕局面。

而当证书过期时,网站就会阻止用户访问,这将导致组织业务暂停运行,造成经济损失;同时网站将无法提供安全的通信,可能会遭受到中间人攻击等安全威胁,数据泄露等安全风险大大增加;此外,部分浏览器还会显示警告信息,提示用户连接的网站不安全,从而影响用户体验和网站的可信度。

此前,由于未能更新证书配置,无意中导致活动证书过期,Google Voice便经历了全球中断,持续了四个多小时,中断期间,用户无法发起或接听VoIP呼叫,对业务的正常运行造成了极大的影响。

那么,人们该如何应对上述挑战?

NIST曾在其出版的《NIST网络安全实践指南SP 1800-16,TLS服务器证书管理》中提到,组织不能再依赖于手动流程来管理SSL证书,安全风险往往是“手动管理证书出现的错误造成的”。

可见,自动化是实现SSL证书有效管理与安全应用的基石。

机遇:从人工证书管理转向自动化证书管理

当下,自动化证书管理也成为了当下现代企业的一项关键任务。

其中,自动化证书管理环境 (ACME)为公钥基础设施 (PKI)领域带来了突破性变革,可实现更高效的证书自动化管理。

自动证书管理环境,即ACME(Automatic Certificate Management Environment)是一种用于自动化处理X.509数字证书签发请求的协议。

通过ACME协议,组织可以自动验证证书申请者的域名所有权,然后为其签发证书。

为什么选择ACME而不是其他证书自动化协议?

ACME是用于自动化证书管理的众多协议之一,其他协议包括安全传输注册(EST)、简单证书注册协议(SCEP)以及集成Microsoft Active Directory等企业框架内的系统。

而ACME在众多证书自动化协议中的优越性在于其作为一种广泛接受开放标准,具有强大的错误处理能力,可简化企业和CA等的采用。

同时,ACME遵循SSL和PKI管理的行业最佳实践,使负责部署和监督有效PKI证书的IT团队以及致力于严格验证流程的CA受益。

相较于其他协议,ACME提供了一种更全面、安全、协作的方法,使其成为企业的首选。

ACME协议如何工作?

ACME协议由ACME客户端和ACME服务端两个关键部分组成。

ACME服务端作为证书颁发机构,能够自动颁发签名证书。

ACME客户端通常运行在web服务器上,它向ACME服务端证明web服务器确实控制了它想要获取证书的域名。

一旦证明了证明其对目标域名的控制权,ACME客户端就可以请求、续签和吊销证书。通常情况下,主要签发的是DV证书。

应用:亚数TrustAsia 可管理ACME

为了支持更多类型证书的签发,并使组织更便捷、安全地应用ACME协议,亚数TrustAsia推出了可管理ACME服务。

可管理ACME是什么?——

TrustAsia 可管理ACME是基于标准化证书签发和管理协议(RFC 8555 )实现SSL证书自动化管理的工具,支持签发DV/OV/EV证书,可实现端到端的证书自动更新、验证、签发、分发和部署,并支持客户端集中可视化管理,极大简化证书管理流程,帮助客户轻松、安全地管理SSL证书。

可管理ACME和原生ACME有何差异?

相较于原生的ACME,TrustAsia 可管理ACME具有以下方面优势:

多种证书签发

原生AMCE仅支持签发DV证书,可管理ACME支持签发DV/OV/EV证书,并支持单域名、通配符等多域名类型。同时能够通过签发策略,支持批量切换证书品牌。

安全验证

原生ACME需要配置DNS API key到服务器进行验证,存在安全风险,可管理ACME通过预先审核方式帮助客户规避此风险。

此外,原生ACME仅支持DNS验证来申请通配符证书,但可管理ACME支持多种验证方式。

多样化管理

可管理ACME提供客户端集中可视化管理界面,同时提供安全策略管理和签发策略管理功能。

混合部署

目前大部分客户仍主要使用手动部署方式,可管理ACME提供手动+自动混合部署方式,助力客户平稳过渡到自动化。

安全监控

可管理的ACME提供全面、实时的安全监控,覆盖多个场景:证书到期告警、证书续期失败告警、客户端风险告警、站点异常监控、证书滥用监控等。

附原生ACME与可管理ACME比较——

原生ACME VS 可管理ACME

可管理ACME能为组织带来什么?

通过TrustAsia 可管理ACME,组织可以实现:

节省时间和资源成本——

简化证书管理工作流程,显著减少管理证书所需的时间和资源,使IT团队能够专注于更具战略性的计划。

减少人为错误、增强安全性——

减少手动证书续订易出现的人为错误,保障证书服务的连续性和安全性,抵御网络攻击。

没有最后一刻续订——

降低证书过期的风险,自动化负责最后一刻的更新。

可管理ACME正在成为现代企业保障网络与数字安全,加强加密的复杂性、敏捷性时不可或缺的工具。

除却可管理ACME,亚数TrustAsia还为组织提供业内领先的证书自动化管理解决方案——CertManager证书管理系统。

相较于可管理ACME,CertManager证书管理系统具有能够跨平台发现并管理企业的SSL证书的突出优势,更适用于企业组织便捷使用。

其是一款集证书自动申请、部署、检测、发现、监控、管理、告警、更新和证书品牌切换于一体的证书全生命周期智能管理系统,能够助力企业服务快速上线,降低人力成本,规避人为失误导致的生产事故。

通过CertManager证书管理系统,组织可以防止证书中断,增强安全性,同时简化IT运营并实现敏捷性。

如果您想了解有关亚数TrustAsia 可管理ACME及CertManager证书管理系统及解决方案诸多优势的更多信息,请与我们的团队联系: